sudoの脆弱性(CVE-2021-3156)

2021年1月26日sudoにおける脆弱性(CVE-2021-3156)に関する情報が公開されました。sudoersファイル(通常は/etc/sudoers配下)が存在する場合に、脆弱性を悪用することにより、ローカルユーザがrootに権限昇格する可能性があるそうです。

JPCERTより

https://www.jpcert.or.jp/at/2021/at210005.html

■確認方法

CentOS7.9で確認しました。

私の環境では次のバージョンでした。

sudo-1.8.23-10.el7.x86_64

脆弱性があるか確認します。

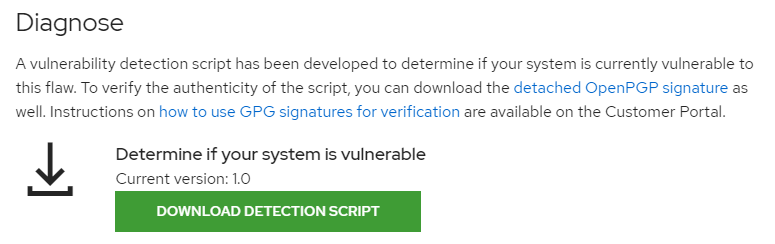

RedHatのページの下のほうに「Diagnose」という箇所があります。

「DOWNLOAD DETECTION SCRIPT」の緑ボタンを押して スクリプトをダウンロードします。

Privilege escalation via command line argument parsing – sudo – (CVE-2021-3156)

https://access.redhat.com/security/vulnerabilities/RHSB-2021-002

ダウンロードされた「cve-2021-3156–2021-01-26-1453.sh」をLinuxサーバの任意の場所へ保存します。

Linuxサーバで実行して「This sudo version is vulnerable.」と表示されると残念ながら脆弱性の対象となります。

# sh cve-2021-3156--2021-01-26-1453.sh

This script (v1.0) is primarily designed to detect CVE-2021-3156 on supported

Red Hat Enterprise Linux systems and kernel packages.

Result may be inaccurate for other RPM based systems.

Detected 'sudo' package: sudo-1.8.23-10.el7.x86_64

This sudo version is vulnerable.

Follow https://access.redhat.com/security/vulnerabilities/RHSB-2021-002 for advice.

#■対処

sudo をアップデートします。(※ディストリビューションによって対応パッケージが存在するかまではこちらで確認できておりませんのでご了承ください)

アップデート後のバージョンは、以下のとおりです。

sudo-1.8.23-10.el7_9.1.x86_64

■sudoアップデート後の確認

sudoアップデート前に実行したシェルスクリプトを再度実行して「This sudo version is not vulnerable.」となれば脆弱性の対象ではなくなりましたので対処は完了でよいと思われます。(たぶん・・・)

# sh cve-2021-3156--2021-01-26-1453.sh

This script (v1.0) is primarily designed to detect CVE-2021-3156 on supported

Red Hat Enterprise Linux systems and kernel packages.

Result may be inaccurate for other RPM based systems.

Detected 'sudo' package: sudo-1.8.23-10.el7_9.1.x86_64

This sudo version is not vulnerable.

#管理者の方は、急いで確認したほうがよいと思われます。