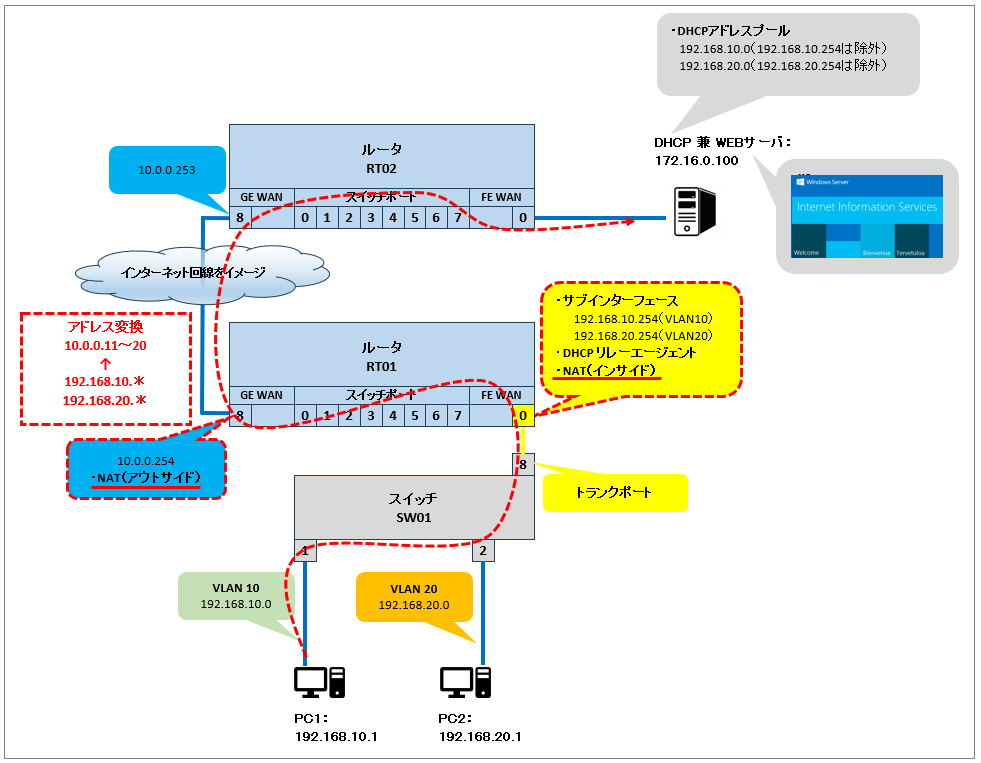

【ネットワーク:Cisco】ダイナミックNATの構成を検証する

今回は、ダイナミックNATを検証してみます。

ダイナミックNATは、送信元IPアドレスをアドレスプールで設定したIPアドレスの中から空いているIPアドレスに変換して宛先に接続しにいきます。

ダイナミックNATが正しく設定されているかは、WEBサーバのログに設定したアドレスプールのIPアドレス(10.0.0.11~20)が記載されていることを確認します。

ルータ、スイッチの初期設定やトランク、サブインターフェイス設定、DHCPサーバ、WEBサーバの設定は、完了しているものとします。

※過去の記事に設定をまとめていますので参考にしていただければと思います。

目次

環境

・Ciscoルータ

型番:C891FJ-K9

・Cisco catalyst 2960 8ポートスイッチ

型番:WS-C2960C-8TC-L

・VLAN

VLAN10(192.168.10.0)

VLAN20(192.168.20.0)

・Windows Server 2022 評価版

DHCP 兼 IISサーバ

ルータ(RT01、RT02)のインターフェイスにインサイド、アウトサイドを指定

まずはNATの内部(インサイド)と外部(アウトサイド)を指定します。サブインターフェースの場合は、各サブインターフェースへの設定が必要となります。今回はサブインターフェースを利用していますので内部(インサイド)は、「VLAN10用」、「VLAN20用」の2つ設定が必要です。

・VLAN10用

RT01#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT01(config)#interface FastEthernet0.10

RT01(config-subif)#ip nat inside

RT01(config-subif)#exit

RT01(config)#

RT01(config)#interface GigabitEthernet8

RT01(config-if)#ip nat outside

RT01(config-if)#end

RT01#

・VLAN20用

外部となるポートは「ip nat outside」を先の「VLAN10用」ですでに設定済みのため、ここでは不要となります。

RT01#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT01(config)#interface FastEthernet0.20

RT01(config-subif)#ip nat inside

RT01(config-subif)#exit

RT01(config)#

変換元となる送信元IPアドレスのリストを作成

変換元となる送信元IPアドレスのリストを作成するにはACLを使用します。

ACLで permit となっている行に該当するパケットは、送信元IPアドレスがNATにより変換されます。

ACLで deny を設定するとNAT変換されなくなります。

リスト名は「10」としています。

ちなみに「0.0.0.255」の意味ですがワイルドカードマスクと呼ばれ、「0.0.0.」の箇所はチェックして「255」の箇所はチェックしないという意味になります。今回の場合「192.168.10.」まではチェックして第4オクテットはチェックしないという意味となります。

RT01#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT01(config)#access-list 10 permit 192.168.10.0 0.0.0.255

RT01(config)#

アドレスプールを作成

送信元IPアドレスの変換先となるIPアドレスのアドレスプールを作成します。

今回は変換先となるIPアドレスを「10.0.0.11~10.0.0.20」で設定し、アドレスプール名を「natpool」とします。

RT01(config)#ip nat pool natpool 10.0.0.11 10.0.0.20 netmask 255.255.255.0

RT01(config)#

作成したリストとアドレスプールの紐付け

変換元となる送信元IPアドレスのリストと変換先となるIPアドレスのアドレスプールを紐付けます。

RT01(config)#ip nat inside source list 10 pool natpool

RT01(config)#end

RT01#

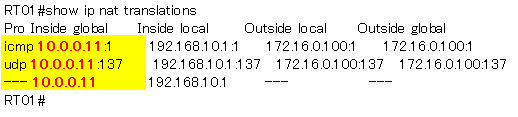

NATテーブルの確認

PING疎通やWEBサーバを閲覧して通信を発生させることでNATテーブルに記録されます。

「show ip nat translations」コマンドで確認します。

動作確認

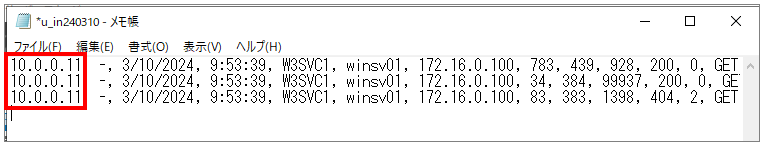

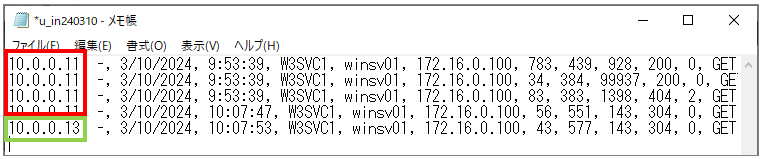

WEBサーバのログです。

ダイナミックNATで設定したアドレスプールのIPアドレスが送信元IPアドレスとなりアクセスログに記録されていることが確認できます。

後からリストへ192.168.20.0セグメントを追加

一度設定した後でもリストへ追加することができます。リストへ「192.168.20.0」セグメントを追加します。

RT01#conf t

Enter configuration commands, one per line. End with CNTL/Z.

RT01(config)#access-list 10 permit 192.168.20.0 0.0.0.255

RT01(config)#

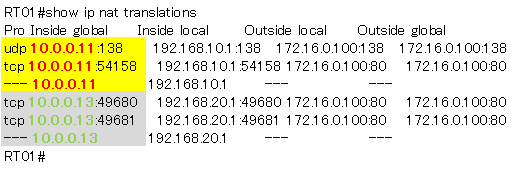

NATテーブルの確認

PING疎通やWEBサーバを閲覧して通信を発生させることでNATテーブルに記録されます。

「show ip nat translations」コマンドで確認します。

動作確認

WEBサーバのログです。

ダイナミックNATで設定したアドレスプールのIPアドレスが送信元IPアドレスとなりアクセスログに記録されていることが確認できます。

「10.0.0.11」はPC「192.168.10.1」、「10.0.0.13」はPC「192.168.20.1」からのアクセスとなります。

まとめ

今回は、ダイナミックNATを検証しました。次回は関連としてNAPT(PAT)を検証したいと思います。